Les archives de WUKALI dans ses différentes rubriques, notre mémoire, commencent à être conséquentes, aussi nous semble-t-il intéressant d’en exhumer de temps en temps certains articles pertinents sur tels ou tels sujets d’autant plus quand certains d’entre eux n’ont rien perdu de leur actualité.

Ainsi de cet article* fouillé et documenté publié dans le New Yorker sur le piratage informatique mené dans le monde entier par la Corée du Nord et que nous avions sélectionné en revue de presse.

Une cyber-criminalité pourvoyeuse de colossaux revenus obtenus frauduleusement grâce à l’internet, et qui n’hésite pas à engager à ses côtés les réseaux mafieux ou de yakuzas comme au Japon. Tout un système structuré aussi grâce aux performances mathématiques des étudiants des universités nord-coréennes entraînés dès le plus jeune âge à la recherche et à l’excellence et choyés par le système. Au moment de la mise en ligne initiale de cet article en mai 2021 dans WUKALI, les USA venaient d’être impactés par une colossale attaque informatique qui paralysa leurs réseaux d’oléoducs.

Avec la guerre menée aujourd’hui par les Russes en Ukraine, la guerre hybride comme on la nomme, un tel article tombe à point. Dores et déjà en France même, des entreprises, des infrastructures industrielles ou des banques, des collectivités, voire même des hôpitaux par exemple, ont eu à subir dans le passé des attaques pirates de leurs systèmes informatiques.

La France a mis en place avec l’ANSSI ( Agence nationale de la sécurité des systèmes d’information ) des systèmes de protection, il en va de même pour les armées qui ont fait de la cybersécurité une exigence stratégique. A cet égard les armées recrutent des spécialistes informatiques en très grand nombre (et cela a commencé bien avant que ne commençât la guerre en Ukraine).

Par ailleurs, les infrastructures des câbles sous-marins de l’internet pourraient faire l’objet de sabotage. L’impact serait catastrophique. La guerre est devenue une réalité en Europe. De quoi Poutine est-il capable, qui peut répondre à cette question ? Quels rôles dores et déjà pourraient jouer ses alliés tels la Corée du nord ou la Chine dans ces menaces de piratage informatique? Une chose est sûre, dans cette guerre contre l’Ukraine voulue par Poutine et qui s’avère contre toute attente catastrophique à terme pour son régime, des coups tordus sont à attendre. Un ours blessé fût-il de la taïga sibérienne, est une bête dangereuse !

Une enquête enracinée qui nous conduit aux 4 coins du monde.

Pierre-Alain Lévy

The New-Yorker/ Ed. Caesar.

Shimomura était membre de l’Yamaguchi-Gumi 六代目山口組, la plus grande famille des réseaux criminels des Yakuzasヤクザ au Japon. Quand l’un de ses supérieurs lui a demandé s’il voulait se faire un petit pécule rapidement , il répondit bien entendu que oui. C’était le 14 mai 2016 et Shimomura vivait dans la ville de Nagoya 名古屋市. Trente-deux ans, maigre, avec des yeux expressifs, il avait belle allure, portait beau, souvent habillé d’un costume et des mocassins noirs vernis. Mais il était un sous-fifre de l’organisation: un collectionneur de dettes, et occupait des emplois louches.

Les Yakusas supplétifs efficaces

Le chef de gang lui assura que l’affaire ne comportait pas de risques et il lui demanda d’assister dans la soirée à une réunion dans un bar de Nagoya. (Shimomura, qui a depuis quitté le Yamaguchi-Gumi, a demandé à être désigné par son seul nom de famille.) Quand Shimomura s’est présenté, il trouva trois autres gangsters, il ne connaissait aucun d’entre eux. Comme beaucoup de Yakuzas, Shimomura est d’origine coréenne tout comme l’étaient les deux autres également coréens-japonais. Pendant un certain temps, ils ont parlé en coréen. Le supérieur arriva au bout d’un certain temps et les cinq comparses s’installèrent alors dans une pièce privée. Chaque volontaire reçut une carte de crédit blanche unie. Il n’y avait pas de puce sur la carte, aucun chiffre, aucun nom – juste une bande magnétique.

Leur supérieur leur lut alors les instructions consignées dans un petit manuel : ainsi ils devaient se rendre tôt le lendemain matin, un dimanche, dans une supérette 7-Eleven et utiliser leur carte blanche dans le distributeur de billet de l’enseigne. Ils ne pouvaient pas utiliser un autre distributeur de billets, ou le faire dans un autre magasin. Les gangsters devraient retirer chacun 100.000 Yens à la fois (environ 760€) sans dépasser toutefois dix-neuf transactions par machine. À vingt retraits dans un seul distributeur la carte serait bloquée.

Les retraits pourraient commencer à 5 heures et continuer jusqu’à 8 heures. Les volontaires étaient invités à choisir la langue japonaise au début de la transaction , Shimomura réalisa, que les cartes étaient étrangères. Après avoir effectué dix-neuf retraits, ils devraient attendre une heure avant de visiter un autre 7-Eleven. Ils pourraient conserver dix pour cent de l’argent. Le reste irait aux chefs. Enfin, chaque volontaire devait mémoriser un code.

Dimanche matin donc, Shimomura se leva tôt, portant un jeans, des lunettes de soleil, une casquette de baseball et un vieux T-shirt. Il marcha jusqu’à un 7-Eleven, où il acheta une boulette de riz et un Coca-Cola. Il inséra la carte dans le distributeur automatique. Lorsque l’écran lui demanda de sélectionner la langue, il se sentit nerveux en sélectionnant « Japonais ». Ainsi il retira cent mille yens, puis recommença, et recommença encore. Il n’y avait personne d’autre que lui dans le magasin hormis l’employé de la caisse qui ne s’intéressait pas à lui.

Après avoir effectué son premier retrait, Shimomura demanda un reçu. Il vit un nom étranger sur le papier – il ne pouvait pas dire à quelle nationalité correspondait ce nom, mais il savait que ce n’était pas un nom japonais – puis il fourra le reçu dans sa poche. Aux alentours de 8h, après avoir effectué un total de trente-huit retraits dans plusieurs distributeurs du coin, il rentra chez lui en se dandinant à cause de ses poches pleines à craquer: 3,8 millions de yens c’est beaucoup d’argent.

Shimomura prit ses dix pour cent – environ trois mille cinq cent dollars – et les cacha dans un tiroir de son appartement. À 3 heures à peine l’après-midi, il rencontra son supérieur pour lui livrer l’argent restant. (Plus tard, il découvrit que l’un des autres gangsters s’était fait la belle avec l’argent et la carte.)

Le chef dit à Shimomura qu’il conservait cinq pour cent de ce que ses volontaires lui avaient apporté et qu’il envoyait le reste de l’argent à ses patrons. Lorsque Shimomura remit son argent, il comprit que son supérieur avait engagé beaucoup d’autres vauriens. Il avait raison.

Comme les journaux le révélèrent par la suite, c’est plus de seize millions de dollars qui ont été retirés au Japon ce matin-là, dans environ 1700 distributeurs de billets de supérettes 7-Eleven, en utilisant des données volées à la South Africa’s Standard Bank. Les journaux ont supposé que 7-Eleven avait été ciblé parce que ses magasins de proximité étaient les seuls au Japon dont les terminaux de trésorerie acceptent tous des cartes étrangères. Peu de temps après les raids, la limite de retrait de nombreux distributeurs automatiques de billets du pays a été réduite à cinquante mille yens.

Shimomura déduisit qu’il n’avait été qu’un maillon microscopique tout en bas de la chaîne de l’arnaque. Les vrais bénéficiaires étaient installés bien plus haut…

L’enquête conduite par la police japonaise sur cette colossale escroquerie dévoila les rouages de cette arnaque qui allaient de la Chine à la Corée du Nord. Ainsi Shimomura a sans le savoir collecté de l’argent pour l’Armée populaire de la Corée du nord, dans le cadre d’un racket qui est devenu connu sous le nom de FastCash.

La Corée du Nord, le piratage informatique est affaire d’état

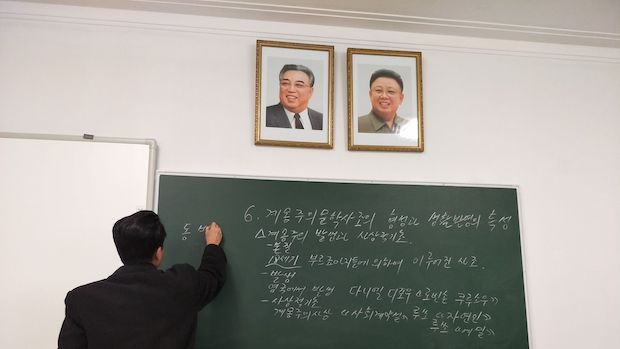

N’avez-vous jamais vu des images satellites de l’Asie de l’Est la nuit ? Des lumières presque partout, sauf dans une zone noire comme de l’encre et positionnée entre la mer Jaune et la mer du Japon, soit entre le 33ème et le 43èmeparallèle: c’est la Corée du Nord 북조선.

Seule Pyongyang 평양, la capitale, se détache par son halo de lumière faisant d’elle sur tout le pays une zone résolument moderne. Ce pays sombre est l’une des dernières nations nominalement communistes du monde – fonctionnant avec un culte stalinien de la personnalité centré sur Kim Jong Un 김정은, dernier héritier de cette dynastie qui gouverne et tient d’une main de fer la Corée du Nord depuis la division de la péninsule en 1948.

La République populaire démocratique de Corée 조선민주주의인민공화국 se présente comme une autarcie socialiste fondée sur le principe du Juche 主体 (ou de l’autonomie). Ses frontières sont fermées et ses habitants sont captifs à l’intérieur de leurs propres frontières.

Si les étrangers ont du mal à comprendre ce qui se passe à l’intérieur de la Corée du Nord, il est encore plus difficile pour les citoyens ordinaires nord-coréens d’apprendre et de savoir ce qui se passe dans le monde extérieur. Une infime fraction de 1% des Nord-Coréens a accès à Internet.

Et pourtant, paradoxalement, le gouvernement nord-coréen a enfanté certains des hackers les plus compétents du monde. À première vue, la situation est perverse, voire cocasse – c’est comme voir la Jamaïque gagner la médaille d’or aux J.O en bobsleigh – mais la menace cyber de la Corée du Nord est réelle et en croissance.

Une armée branchée

Comme de nombreux pays, y compris les États-Unis, la Corée du Nord a équipé son armée avec des armes cyber offensives et de renseignement. En 2016, par exemple, les codeurs militaires de Pyongyang ont volé plus de deux cents gigaoctets de données à l’armée sud-coréenne, qui comprenaient des documents appelés Plan opérationnel 5015 – une analyse détaillée de la façon dont une guerre avec le voisin du nord pourrait se dérouler et, notamment, un complot pour « décapiter » la Corée du Nord en assassinant Kim Jong Un. L’intrusion était si flagrante que Kim Tae-Woo, ancien président de l’Institut coréen de l’unification nationale, un groupe de réflexion basé à Séoul, avait déclaré au Financial Times: «Une partie de mon esprit espère que l’armée sud-coréenne a intentionnellement laissé fuiter les documents classifiés vers la Corée nord avec l’intention d’avoir une deuxième stratégie. «

La Corée du Nord, en outre, est la seule nation au monde dont le gouvernement est connu pour mener un piratage purement criminel à des fins financières. Les unités de sa division de renseignement militaire, le Bureau général de reconnaissance 정찰총국, sont spécialement formées à cet effet. En 2013, Kim Jong Un a décrit les hommes qui travaillaient dans le «brave R.G.B.» comme ses «guerriers. . . pour la construction d’une nation forte et prospère. »

En Corée du Nord aussi, un chou est un chou

Le programme de cybercriminalité de la Corée du Nord est une hydre à plusieurs têtes, mettant en oeuvre des tactiques allant du braquage de banque au déploiement de ransomwares, ainsi qu’ au vol de crypto-monnaie sur les échanges en ligne. Il est difficile de quantifier le succès des pirates de Pyongyang. Contrairement aux groupes terroristes, les cybercriminels nord-coréens ne revendiquent aucune responsabilité lorsqu’ils frappent, et le gouvernement prononce des démentis véhéments lorsqu’il se voit incriminé. En conséquence de quoi, même les observateurs chevronnés sont parfois en désaccord lorsqu’ils attribuent des attaques individuelles à la Corée du Nord.

Néanmoins, en 2019, un groupe d’experts des Nations Unies sur les sanctions contre la Corée du Nord a publié un rapport estimant que le pays avait levé deux milliards de dollars grâce à la cybercriminalité. Depuis la rédaction du rapport, de nombreuses preuves indiquent que le rythme et l’ingéniosité de la menace en ligne de la Corée du Nord se sont accélérés.

Selon l’ONU, une grande partie des fonds volés par les pirates informatiques nord-coréens sont consacrés au programme d’armement de l’Armée de la république populaire de Corée, y compris à la mise au point de missiles nucléaires. La frénésie de cybercriminalité a également été un moyen bon marché et efficace pour contourner les sanctions sévères qui ont longtemps été imposées au pays. En février, John C. Demers, le procureur général adjoint de la Division de la sécurité nationale du ministère de la Justice américaine, a déclaré que la Corée du Nord, «utilisant des claviers plutôt que des armes», était devenue un «syndicat du crime avec un drapeau».

Les dirigeants nord-coréens sont en chasse des opportunités scélérates qui se présentent dans un monde connecté depuis au moins le début des années 90. Un article de 2019 sur le régime, rédigé par des universitaires de l’Université de Corée, à Séoul, note que Kim Jong Il, après avoir observé l’engagement militaire des États-Unis dans les deux conflits du Golfe, a conclu que «la guerre moderne est décidée par la conduite de la guerre électronique. » (Entre autres tactiques, les avions américains ont brouillé les systèmes radar irakiens.)

En 2005, un livre de l’armée populaire de Corée citait Kim disant: «Si Internet est comme une arme à feu, les cyberattaques sont comme des bombes atomiques.» Son fils Kim Jong Un est arrivé au pouvoir en 2012 et a pris conscience du potentiel commercial de la technologie, notant que son armée pouvait «pénétrer toutes les sanctions». La cyberprouesse, a-t-il rapidement déclaré, était une «épée polyvalente qui garantit aux forces armées populaires nord-coréennes une capacité de frappe impitoyable, ainsi que des armes nucléaires et des missiles». Pourtant, l’Occident n’a vraiment pris conscience du danger que représentaient les cyber-forces nord-coréennes qu’après que le pays ait exécuté trois opérations criminelles spectaculaires, entre 2014 et 2017.

La première opération consista en un piratage de Sony Pictures. En juin 2014, Sony a sorti une bande-annonce pour «The Interview», une comédie de Seth Rogen et James Franco sur les malheureux journalistes recrutés par la C.I.A. pour assassiner Kim Jong Un. Un porte-parole du régime a qualifié le film d ‘«acte de terreur gratuit» et a promis une «réponse sans merci» si le studio procédait à la sortie du film. Sony continua sur sa lancée. (Rogen avait plaisanté sur Twitter en écrivant : « Les gens ne veulent généralement pas me tuer pour l’un de mes films avant d’avoir payé 12 dollars pour cela.« )

En novembre, les employés de Sony rapportèrent que leurs ordinateurs avaient été piratés, par un groupe se faisant appeler Gardiens de la paix. Après le gel de nombreux ordinateurs de la société, Sony a fermé les autres, étouffant la fuite de données en cours.

Pendant quelques jours, Sony Pictures a fonctionné sans réseau électronique, et les semaines suivantes, les pirates ont divulgué des e-mails embarrassants et, dans certains cas, dommageables, des e-mails, des salaires, des dossiers médicaux, des films et des scénarios appartenant à l’entreprise et à ses employés. Cinq films Sony à venir ont été mis en ligne, tout comme le scénario du prochain film de James Bond, «Spectre». L’une des responsables du studio, Amy Pascal, a dû démissionner après que les pirates aient publié des e-mails dans lesquels elle plaisantait avec le producteur Scott Rudin en disant que lors d’une réunion avec le président Barack Obama, elle se ferait fort de produire des films traitant de l’esclavage.

Le F.B.I. a rapidement déterminé que l’attaque venait de la Corée du nord. Pyongyang nia toute implication mais déclara que le piratage était une «action juste». Obama promit de «répondre proportionnellement» à ce qu’il appela un acte de «cyber vandalisme». Michael McCaul, qui présida le Comité pour la Sécurité intérieure déclara plus tard aux journalistes que les États-Unis avaient lancé un certain nombre de «cyber-réponses» au piratage de Sony, notamment une panne Internet de dix heures en Corée du Nord en décembre 2014..

Braquage dans une banque au Bangladesh

Si l’attaque contre Sony avait un caractère caricatural, la deuxième grande attaque nord-coréenne était comme une véritable cabriole. À peu près au moment où les pirates ont fait irruption dans le réseau de Sony, les membres du même gang – connu sous le nom du groupe Lazarus – ont commencé à explorer les banques à Dhaka, au Bangladesh. Les comptes liés au groupe Lazarus ont envoyé des e-mails à un éventail de cibles de la Bangladesh Bank et d’autres institutions financières à Dhaka. Les messages contenaient un lien vers des logiciels malveillants qui, en cas de clic, permettaient aux Nord-Coréens d’accéder aux systèmes informatiques internes.

Au cours des deux premiers mois de 2015, au moins trois employés de la Banque du Bangladesh ont été incités par ces e-mails de «spear-phishing» à télécharger la pièce jointe infectée. Au même mois de mars, les pirates avaient mis en place une «porte dérobée» dans le système de communication électronique de la banque, leur permettant de s’envoyer des messages d’une manière qui imitait les protocoles de communication cryptés de la banque, sans alerter la sécurité de leur présence. Les pirates embusqués ont ensuite passé dix mois à se renseigner sur les opérations de la Bangladesh Bank de l’intérieur.

Comme de nombreuses banques nationales des pays en développement, la Bangladesh Bank détient un compte en devises auprès de la Federal Reserve Bank à New York. Le 4 février 2016, la Réserve fédérale a reçu des instructions de la Bangladesh Bank pour effectuer des dizaines de paiements, totalisant près d’un milliard de dollars sur divers comptes, dont un au Sri Lanka et quatre aux Philippines. Les demandes ont été faites via le réseau Swift – un canal mondial pour les transferts d’argent, basé près de Bruxelles.

En fait, les pirates de Lazarus avaient envoyé les demandes en utilisant des noms d’utilisateurs et des mots de passe volés qu’ils avaient recueillis en se déplaçant sur le réseau de la Bangladesh Bank. Dans leurs messages frauduleux à la Réserve fédérale, les membres de Lazarus avaient incorporé de nombreux détails provenant de transferts rapides authentiques, précédemment exécutés, de sorte qu’il ne serait pas évident de détecter que leurs propres demandes étaient fausses. Pour couvrir davantage leurs traces, les pirates avaient installé une mise à jour du réseau qui empêchait la lecture des messages rapides à la Bangladesh Bank – un morceau de passe-passe qui a plus tard impressionné les experts en sécurité. C’était comme l’équivalent de pénétrer dans le coffre d’une banque après avoir désactivé ses caméras de surveillance.

Priscilla Moriuchi, membre du Belfer Center for Science and International Affairs de Harvard qui se concentre sur la cybermenace nord-coréenne, a travaillé à la National Security Agency pendant douze ans. Elle m’a dit que l’opération au Bangladesh était «tape-à-l’œil». Mais les voleurs ont non seulement fait preuve de finesse technique, a-t-elle déclaré; leur travail patient lors du braquage de Dhaka «a marqué une plus grande maturité tactique et opérationnelle».

La Réserve fédérale a accordé les cinq premières demandes de paiement, soit un total de cent un million de dollars. Les trente paiements suivants, qui s’élevaient à huit cent cinquante millions de dollars, n’ont stagné qu’à cause d’un coup de chance. Un système d’alerte automatisé a été activé après avoir détecté, dans le texte d’une demande de transfert, le mot «Jupiter», qui se trouvait à l’adresse d’une succursale bancaire philippine. Cette alerte a été déclenchée parce qu’une entreprise indépendante, Jupiter Seaways Shipping, à Athènes, était sur une liste de surveillance pour éviter les sanctions pour ses activités liées à l’Iran.

Après cela, d’autres petites irrégularités ont été détectées, des demandes de gel ont été placées sur les comptes du destinataire. Mais – comme les hackers l’avaient prévu – comme le braquage avait été effectué un week-end de vacances aux Philippines, les demandes de gel n’ont pas été traitées pendant quarante-huit heures. À ce moment-là, quelque quatre-vingt-un millions de dollars avaient été transférés sur un autre compte.

La majeure partie de cet argent a ensuite été retirée, convertie en espèces sous forme de pesos philippins et échangée contre des jetons de casino. À l’époque, les établissements de jeux aux Philippines étaient exemptés de la réglementation anti-blanchiment d’argent. Ce n’était pas un milliard de dollars, mais c’était un énorme gain.

Impact criminel dans le monde entier

Au moment de la troisième attaque majeure de la Corée du Nord, personne ne trouvait plus drôle la cyber-menace du régime. Un programme de ransomware de 2017 connu sous le nom de Wannacry 2.0 a paralysé les réseaux en Amérique, en Europe et en Asie, y compris les systèmes informatiques de Boeing, le National Health Service britannique et la Deutsche Bundesbahn (la société ferroviaire allemande).

Les pirates ont chiffré ordinateur après ordinateur, puis ont exigé un paiement, en bitcoin, pour débloquer les systèmes. Les Nord-Coréens ont adapté un code de ransomware et l’ont ensuite propagé d’un appareil à l’autre en s’appropriant un dangereux morceau de code américain, connu sous le nom d’EternalBlue, qu’un groupe criminel se faisant appeler les Shadow Brokers avait volé à la N.S.A. puis mis en ligne.

Marcus Hutchins, un pirate informatique et expert en logiciels malveillants âgé de vingt-deux ans, qui travaillait depuis sa chambre dans la maison de ses parents, a analysé le code de Wannacry et a trouvé comment diriger une grande partie du trafic qu’il générait vers un «sinkhole» – une adresse Web où le malware ne ferait aucun mal. Après que Hutchins se soit rendu compte qu’il avait bouleversé le hack, a rapporté Wired, il est monté à l’étage pour le dire à sa famille. Sa mère, une infirmière, hachait des oignons. «Bien joué, mon chéri,» lui dit-elle sobrement avant de retourner à sa cuisine…

Le régime nord-coréen a longtemps été considéré comme une entreprise fondamentalement criminelle. Joseph Bermudez, Jr., chercheur principal au Center for Strategic and International Studies, m’a dit que la survie du pays a toujours été soutenue par un «système de favoritisme» de type mafieux. Ainsi explique-il que, même avant la guerre de Corée, les trafiquants et les chefs de guerre avaient prospéré dans la région. Depuis la naissance du D.P.R.K., le crime a été utilisé pour récolter non seulement de l’argent pour le régime, mais aussi du capital politique et social. Les Kims 백두혈통 , a déclaré Bermudez, ont toujours cherché « à produire des revenus pour s’accommoder et satisfaire les plaisirs avec le leader».

Jusqu’à récemment, les opérations criminelles les plus lucratives financées par la Corée du Nord comprenaient la contrebande de cigarettes, la fabrication de fausse monnaie, le commerce d’espèces menacées, ainsi que la fabrication et la distribution de drogues illicites fabriquées en laboratoire comme la méthamphétamine.

De la fausse monnaie, un dollar plus vrai que nature

Dans les années 70, les diplomates nord-coréens en poste à l’étranger faisaient souvent le trafic de stupéfiants. Dans les années quatre-vingt, les faussaires nord-coréens ont créé un «superbillet» de 100 dollars remarquablement plausible. (En 2006, les services secrets ont estimé avoir retiré de la circulation cinquante millions de dollars de faux billets; sept ans plus tard, le Trésor américain a repensé son billet de cent dollars avec des fonctions de sécurité supplémentaires.)

De nombreuses sources de revenus criminels traditionnels continuent de couler. Cependant au sommet de l’état à Pyongyang, au cours de la dernière décennie, l’attention souveraine s’est tournée vers l’Internet.

Une sophistication dans l’expression mathématique de la cybercriminalité

L’ampleur et la créativité de la frénésie de la criminalité numérique en Corée du Nord en ont surpris plus d’un. Ce n’était pas seulement que les cyber-guerriers de Pyongyang pouvaient compromettre les réseaux informatiques du monde entier; ils ont fait preuve d’une réelle innovation dans l’exploitation des nouvelles technologies.

Luke Dembosky, un avocat qui conseille les entreprises sur les questions de sécurité Internet, a d’abord affronté la cyber-menace de la Corée du Nord au moment du piratage de Sony, alors qu’il était sous-procureur général adjoint de la Division de la sécurité nationale du ministère de la Justice. Puis il a été témoin du braquage du Bangladesh – un saut saisissant de sophistication. «C’était stupéfiant pour quelqu’un comme moi, malgré des années dans ce secteur, de voir un acteur d’État-nation relativement isolé non seulement copier la méthodologie ou le schéma de quelqu’un d’autre, mais en fait innover», a-t-il déclaré.

Priscilla Moriuchi, l’analyste de Harvard, m’a dit que, rétrospectivement, le virage du D.P.R.K. vers la cybercriminalité avait été un développement organique. «Les Nord-Coréens comprennent la criminalité», a-t-elle déclaré. «Ils sont intégrés dans de très nombreux endroits dans ce monde souterrain criminel et obscur. Il est donc naturel de superposer cette nouvelle technologie, l’Internet. Il relie les organisations criminelles et les passeurs les uns aux autres. »

Nous avons discuté de l’escroquerie de 2016 au Japon autour des distributeurs automatiques de billets . Shimomura ne connaissait peut-être pas son ultime patron, mais le yakuza faisait passer des produits illégaux hors de la Corée du Nord depuis des décennies. Au tournant du millénaire, la Corée du Nord a fourni environ 40% des méthamphétamines japonaises. Donc, si les cyber-escrocs à Pyongyang avaient besoin d’exécutants et de comparses sur le terrain pour retirer de l’argent à Nagoya, ils pourraient faire une demande, et elle recevrait promptement une réponse.

Moriuchi a également noté que, bien que les hackers nord-coréens fussent techniquement au top, leur attribut le plus important c’était un savoir-faire criminel. Dans le cas de la Bangladesh Bank, les voleurs ont attendu dix-sept mois après leur première reconnaissance à Dhaka avant de réussir le braquage. Ils avaient déterminé le week-end et les vacances, moment idéal pour frapper. Pareillement ils avaient prévu comment sortir rapidement les espèces des banques bénéficiaires; et ils avaient choisi des institutions qui avaient des protocoles de connaissance du client particulièrement laxistes. Une fois qu’ils exécutèrent le vol, ils firent appel à des entrepreneurs locaux aux Philippines pour blanchir leurs pesos, cachant ainsi la piste de l’argent. Leur succès reposait sur la connaissance non seulement du fonctionnement des ordinateurs, mais également du fonctionnement des gens. «Ils sont intelligents», m’a dit Moriuchi. « C’est ce lien entre le monde virtuel et le physique qui est si impressionnant.«

Les couveuses de grosses têtes

Dans la plupart des pays, les hackers développent leurs compétences en expérimentant sur leurs propres ordinateurs chez eux lorsqu’ils sont adolescents. Marcus Hutchins, qui a démantelé Wannacry, était l’un de ces reclus du système scolaire. Mais le talent de la Corée du Nord dans le domaine de la cybercriminalité est cultivé comme dans une serre. Peu de familles possèdent des ordinateurs et l’État garde jalousement l’accès à Internet

Le processus par lequel les hackers nord-coréens sont repérés et entraînés semble être similaire à la façon dont les athlètes pour les Jeux Olympiques étaient autrefois couvés dans l’ancien bloc soviétique. Martyn Williams, membre du groupe de réflexion Stimson Center qui étudie la Corée du Nord, a expliqué que, alors que la guerre conventionnelle nécessite un développement coûteux et dispendieux d’armements, un programme de piratage n’a besoin que de personnes intelligentes. Et la Corée du Nord, malgré le manque de nombreuses autres ressources, «ne manque pas de capital humain».

Les élèves les plus prometteurs sont encouragés à utiliser des ordinateurs dans les écoles. Ceux qui excellent en mathématiques sont placés dans des lycées spécialisés. Les meilleurs étudiants peuvent voyager à l’étranger pour participer à des événements tels que l’Olympiade internationale de Mathématiques (OIM). De nombreux lauréats de la médaille Fields, le célèbre prix de mathématiques, se sont classés en bonne place dans le concours lorsqu’ils étaient adolescents.

Les étudiants de Corée du Nord étincellent souvent à l‘O.I.M. C’est aussi le seul pays à avoir été disqualifié pour fraude présumée: l’équipe de RPDC a été expulsée deux fois de la compétition. En 1991 et en 2010. En 2019 lors de la compétition qui s’était tenue alors à Bath en Grande-Bretagne, Kuk Song Hyon se classa bien parmi les 5 premiers des six épreuves, et arriva à égalité pour la première place avec des étudiants de Chine, de Corée du Sud, de Pologne et des États-Unis jusqu’à la résolution du problème final où il obtint un score faible.

Deux collèges de Pyongyang, l’Université de technologie Kim Chaek et l’Université Kim Il Sung, aspirent les grosses têtes des lycées spécialisés en mathématiques et en informatique, puis leur enseignent les avancées mathématiques les plus sophistiquées. Ces institutions surpassent souvent les établissements américains et chinois dans le cadre du concours international de programmation universitaire. Lors des finales du I.C.P.C (International Collegiate Programming Contest), qui se sont tenues à Porto au Portugal, l’Université Kim Chaek s’est classée huitième, devant Oxford, Cambridge, Harvard et Stanford.

Costin-Andrei Oncescu, qui représentait l’université d’Oxford au I.C.P.C. 2019, et qui a commencé à programmer de manière compétitive dans sa Roumanie natale à l’âge de dix ans, m’a dit que les rassemblements de l’ I.C.P.C. n’était pas seulement un moment amusant et où l’on fait des rencontres, mais aussi un terrain de recrutement pour les grandes entreprises technologiques. Huawei a sponsorisé la finale 2019. Les concurrents, a déclaré Oncescu, ont continué à faire un travail de codage impressionnant. Il a mentionné Nikolai Durov, membre des équipes de l’université d’État de Saint-Pétersbourg, gagnantes du championnat en 2000 et 2001, qui a par la suite cofondé les applications de médias sociaux russes VK et Telegram.

Des jeunes gens bien charmants mais discrets

Oncescu a ajouté que les Nord-Coréens avaient séjourné dans le même hôtel que les autres candidats à Porto. Mais il ne les avait pas vus socialiser avec des étudiants d’autres pays. Il a dit que, bien que les concours aient testé la maîtrise du codage, le vrai test était une capacité de résolution de problèmes plus générale. Il s’agissait souvent de mathématiques pures. Pour prospérer, chaque équipe avait besoin d’au moins une personne «très orientée mathématiques», a déclaré Oncescu. Les étudiants travaillant en équipes de trois ont été invités à créer du code qui fournissait une solution à un casse-tête abstrait, mais un seul membre de l’équipe à la fois a écrit le code.

Les défis du codage au I.C.P.C. étaient diaboliquement difficiles. Un exemple: « Le club de jeux de société de votre université vient d’organiser un tournoi de dames et vous avez été chargé de prendre des notes sur les jeux. Malheureusement, en rentrant chez vous, vous avez laissé tomber tous vos papiers dans une flaque d’eau! Catastrophe! Une grande partie de ce que vous avez écrit est désormais illisible; il ne vous reste que quelques listes de coups joués au milieu de différentes parties. Y a-t-il un moyen de reconstituer ce qui s’est passé dans ces jeux? » Le code que les étudiants ont construit avait besoin de résoudre ce problème en pas plus d’une seconde. Oncescu a déclaré que pour gagner le concours, il fallait travailler rapidement, en collaboration et de manière créative. «Le plus dur n’est pas le codage», m’a-t-il dit. « C’est la pensée. »

Le mathématicien Costin-Andrei Oncescu a précisé qu’il y avait beaucoup de chevauchement entre les candidats à ce genre de concours et la «prochaine génération» des meilleurs programmeurs et chercheurs. Il peut également se figurer comment de telles compétitions pourraient développer les compétences d’un pirate informatique criminel, car « une fois que vous avez trouvé quelque chose de bizarre dans le fonctionnement d’un système, cela devient un problème mathématique d’essayer d’en tirer parti. » Le codage et les compétences analytiques exposés à l’occasion de tels événements étaient comme « la Force » dans les films «Star Wars»: elle pouvait être utilisée tant pour le côté clair que pour l’obscur.

La force de frappe de la cybercriminalité nord-coréenne

Selon de nombreuses estimations, environ sept mille Nord-Coréens travaillent dans le cadre du cyberprogramme du pays. Les employés sont répartis entre le Département d’état-major général de l’armée, qui assiste les opérations de l’armée, et le Bureau général de reconnaissance, qui s’apparente au Bureau du directeur du renseignement national aux États-Unis.

Le document de l’Université de Corée de 2019 présentait une analyse de la répartition des pirates au sein de ces silos. Le Département de l’état-major général compte parmi ses sous-groupes le Bureau de sabotage de l’effondrement de l’ennemi- une dénomination pour le moins effrayante, qui est responsable de l’information et de la guerre psychologique.

La plupart du travail criminel est effectué par le Bureau général de reconnaissance. Selon les chercheurs de l’Université de Corée, une section du R.G.B. connue sous le nom d’Unité 180 est chargée de «mener des cyberopérations pour voler de l’argent étranger en dehors de la Corée du Nord». Le groupe Lazarus est l’unité la plus connue des pirates commerciaux nord-coréens, mais cette entité peut inclure – ou a été partiellement remplacée par – d’autres groupes, qui sont connus des services répressifs et des services de renseignement occidentaux sous des noms tels que BeagleBoyz. cobra et apt38. («Apt» signifie «menace persistante avancée».) Personne ne semble avoir une idée précise du nombre de personnes qui travaillent pour chaque groupe ou du groupe qui gagne le plus d’argent.

Précautions géographiques

Une autre question très excitante est de savoir d’où, géographiquement, les pirates informatiques nord-coréens font leur travail. Priscilla Moriuchi la boursière de Harvard, a passé des années à suivre les métadonnées des internautes nord-coréens.

Entre 2017 et 2020, elle a examiné la minuscule empreinte en ligne de la Corée du Nord. À tout moment, pas plus que quelques centaines d’adresses I.P. dans le pays peuvent être utilisées. À partir de cet indice et d’autres, elle en a conclu que la plupart des codeurs du pays travaillaient en dehors de la Corée du Nord, en Chine et dans certaines parties de l’Asie du Sud-Est. Il est patent pour la chercheuse que la plupart des jeunes diplômés nord-coréens en informatique sont déployés dans ces pays, où non seulement ils acquièrent de précieuses compétences «du monde réel», s’y entraînent et développent des capacités hautement pourvoyeuses de profits.

Récemment, un analyste américain m’a montré l’empreinte numérique d’une cellule qui, selon lui, était composée de Nord-Coréens travaillant dans la ville frontalière de Dandong, en Chine. Le travail de l’unité était apparemment anodin – rien n’indiquait qu’elle se livrait à un piratage malveillant. Le groupe repéré communiquant via l’adresse e-mail bravemaster619@hotmail.com sollicitait des concerts en freelance sur des sites de codeurs, dans un anglais presque irréprochable.

Le profil de Bravemaster619 sur GitHub se lit comme suit: « Voulez-vous avoir votre propre site Web? Vous souhaitez ajouter des fonctionnalités ou personnaliser la conception de votre système existant? Voulez-vous améliorer votre site vers un niveau supérieur? Mettez à profit mes compétences de développement hors-pair! » Les travailleurs nord-coréens de Dandong ne communiquent pas sur leur nationalité – vraisemblablement à cause des sanctions – et semblent appliquer des tarifs compétitifs.

L’année dernière, j’ai parlé à Lee Hyun Seung, un homme de trente-cinq ans qui a fui la Corée du Nord en 2014 et vit maintenant aux États-Unis. Il avait travaillé dans une entreprise commerciale appartenant au gouvernement de la République Populaire Démocratique de Corée, et à ce titre, il avait vécu pendant un certain temps à Dalian 大连 , en Chine.

Segmentation du piratage

Il me dit lors de cet entretien qu’il n’avait aucune connaissance particulière du programme de piratage, mais que lorsqu’il travaillait à Dalian, il savait qu’il y avait trois équipes nord-coréennes basées dans la ville. Lee me dit alors qu’il s’était rendu une fois dans un soi-disant dortoir de hackers à Dalian. Les hommes y vivaient quatre par pièce – parfois six. La dizaine d’hommes qui travaillaient dans une de ces unités dirent à Lee qu’ils passaient la plupart de leur temps à gagner de «gros sous» en concevant des jeux vidéo sur téléphones portables pour les marchés japonais, sud-coréens et chinois. Un intermédiaire chinois commercialisait leurs produits. Lee a suggéré que, bien que ce travail de codage fut banal, les Nord-Coréens qu’il a rencontrés voulaient rarement être promus tout simplement parce qu’une promotion signifierait pour eux retourner à Pyongyang !

Cette preuve anecdotique a été étayée par un autre transfuge, qui dirige un réseau de radio clandestin basé en Corée du Sud et dont le signal de diffusion a réussi à pénétrer en Corée du Nord. Ainsi ce dernier m’a dit qu’il connaissait bien le programme informatique mis en place par le D.P.R.K. et, comme il l’a compris selon lui le travail accompli hors des frontières du pays par des travailleurs nord-coréens des systèmes d’information (V.O: ‘North Korean I.T workers‘) avait tendance à être «de bas niveau». Les stars du programme ( les « grosses têtes », les intellos si vous préférez NDLR ) ont été soit gardés à Pyongyang, soit y ont été renvoyés pour faire leur travail exigé par le gouvernement – une tactique qui empêchait les pirates engagés dans des opérations hautement prioritaires d’être capturés à l’étranger.

Le transfuge m’a dit que les meilleurs hackers de Pyongyang, qui étaient impliqués dans des stratagèmes collectaient des millions de dollars de devises étrangères. Aussi ils étaient récompensés par des voitures ou des maisons confortables, ou par d’autres avantages matériels connus sous le nom de cadeaux spéciaux de Kim Jong Un, qui étaient impossibles pour les citoyens ordinaires à obtenir. Cette information, a déclaré le transfuge, provenait d’un ami en Corée du Nord en qui il pouvait «avoir une confiance absolue», mais qui ne pouvait pas me parler sans risquer sa vie.

Article original publié dans THE NEW YORKER, sous la signature de Ed. Caesar (19 avril 2021): The incredible rise of North Korea’s hacking army et publié dans WUKALI initialement le 12 mai 2021

Traduction et adaptation en français pour WUKALI par Pierre-Alain Lévy

*Le choix des titres, des illustrations, des insertions linguistiques et des vidéos est du fait de Wukali